Zero-day napadení Microsoft Windows a prohlížeče Chrome jsou součástí rozsáhlejších cílených útoků

V dubnu experti společnosti Kaspersky odhalili větší množství přesně cílených útoků na různé společnosti. Útočníci při nich využívali dříve neznámých zero-day napadení prohlížeče Google Chrome a operačního systému Microsoft Windows. Jeden z útoků na dálku instaloval škodlivý kód do Chrome, jiný se zaměřil na nejnovější a dosud nejlepší verzi Windows 10. Právě tímto způsobem útočníci napadli dvě zranitelná místa jádra tohoto operačního systému: zranitelnost odhalením informací (Information Disclosure vulnerability CVE-2021-31955) a zranitelnost navýšením práv (Elevation of Privilege vulnerability CVE-2021-31956). Obě zranitelná místa Microsoft opravil pomocí bezpečnostní záplaty.

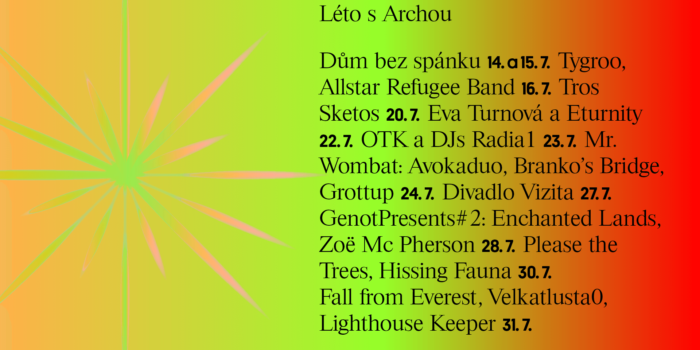

V uplynulých měsících se odehrála vlna pokročilých zero-day útoků. V polovině dubna experti společnosti Kaspersky odhalili novou sérii přesně cílených útoků na různé společnosti, po nichž útočníci získali skrytý přístup k napadeným sítím.

V současné době se firma Kaspersky snaží odhalit spojení mezi těmito útoky a také jejich původce. Ti zatím dostali společné kódové jméno PuzzleMaker.

Všechny útoky šly prostřednictvím prohlížeče Chrome a útočníci při nich využili škodlivý kód spuštěný na dálku. Odborníci společnosti Kaspersky nedokázali tento kód izolovat, ale časový průběh útoků naznačuje, že útočníci napadli dnes už opravenou zranitelnost CVE-2021-21224. Ta souvisela s chybou Type Mismatch v enginu V8 pro JavaScript, který používá Chrome i příbuzný prohlížeč Chromium. Útočníci tak mohli napadnout proces zvaný renderer, který řídí činnost v otevřených panelech prohlížeče.

Uživatelé by měli co nejdříve aktualizovat Windows i Chrome

Experti společnosti Kaspersky nicméně dokázali najít a analyzovat druhý útok, který využil tzv. elevation of privilege neboli zranitelnost navýšením práv. Jde o útok na dvě konkrétní bezpečnostní zranitelnosti jádra Microsoft Windows. První z nich je zranitelnost odhalením informací (Information Disclosure vulnerability, tedy chyba, jejíž vinou získají útočníci důležité informace o jádru) s kódovým označením CVE-2021-31955. Zranitelnost konkrétně souvisí s funkcí SuperFetch, kterou výrobci poprvé použili v systému Windows Vista a jejímž účelem je zkrácení načítání softwaru předběžným načtením běžně používaných informací do paměti.

Ve druhém případě se jednalo o samotnou Elevation of Privilege čili zranitelnost navýšením práv (ta umožňuje útočníkům napadnout jádro a získat vyšší práva přístupu do počítače). Ta má kódové označení CVE-2021-31956. Útočníci ji napadli společně s funkcí Windows Notification Facility (WNF) kvůli instalaci malwarových modulů se systémovými právy.

Když útočníci napadením Chrome i Windows získají přístup k systému, instalovaný modul stáhne a spustí složitější malwarový program ze vzdáleného serveru. Ten pak do systému nainstaluje dva spustitelné soubory, které se tváří jako legitimní součást Windows. Druhý z nich je vzdálený shell modul, který dokáže stahovat a uploadovat soubory, vytvářet procesy, na nějakou dobu usnout a pak se sám z napadeného systému smazat.

Microsoft již obě zranitelnosti opravil pomocí bezpečnostní záplaty.

„Tyto útoky byly přesně cílené, ale zatím jsme nedokázali odhalit útočníky. Proto pro ně používáme společné kódové jméno PuzzleMaker a nadále pečlivě monitorujeme bezpečnostní situaci, aby nám případné další aktivity této skupiny neunikly. V poslední době jsme zaznamenali několik vln vysokoprofilových zero-day útoků. Je to pro nás připomínka, že právě zero-day útoky patří k nejefektivnějším typům napadení. Nyní jsou zranitelnosti veřejně známé a je možné, že útoky na ně zesílí, ať už za nimi bude stát tato skupina nebo jiní útočníci. Proto je velmi důležité, aby si uživatelé co nejrychleji stáhli a nainstalovali nejnovější záplaty od Microsoftu,“ říká Boris Larin, bezpečnostní expert týmu Global Research and Analysis Team (GReAT) společnosti Kaspersky.

Produkty společnosti Kaspersky dovedou útoky na výše uvedené zranitelnosti odhalit a bránit jim. Chrání i před malwarovými moduly, které se při útocích používají.

O nových zero-day útocích si můžete přečíst na serveru Securelist.com.

Doporučení společnosti Kaspersky, jak předcházet útokům na výše uvedené zranitelnosti:

• Pravidelně a včas aktualizujte prohlížeč Chrome i operační systém Microsoft Windows.

• Instalujte spolehlivé bezpečnostní řešení pro prevenci útoků, detekci podezřelého chování a případnou nápravu situace (např. Kaspersky Endpoint Security for Business).

• Nainstalujte si též software proti APT útokům a EDR řešení – to umožňuje odhalit možné útoky, prozkoumat je a napravit situaci. Zajistěte bezpečnostnímu týmu přístup k nejnovějším informacím o softwarových hrozbách a pravidelná školení. Vše získáte v rámci služby Kaspersky Expert Security framework.

• Vysokoprofilovým útokům pomáhají kromě správné softwarové ochrany bránit i speciální služby. Služba Kaspersky Managed Detection and Response umožňuje identifikovat a zastavit útok v rané fázi, než útočníci dosáhnou svých cílů.